- ¿Qué es la matriz de Mitre??

- ¿Cuál es el marco de Mitre Shield??

- ¿Cuál es la diferencia entre Mitre Engage y Shield??

- ¿Qué es el mapeo de ataque de Miter??

- ¿Qué son MITER ATT?&técnicas de matriz de CK?

- ¿Cuál es el propósito de Mitre??

- ¿Es Mitre un modelo de amenaza??

- Es MITER ATT&ck una inteligencia de amenaza?

- ¿Cómo funciona el marco del escudo de privacidad??

- ¿Cuáles son las 3 matrices principales del Mitre Att?&Marco CK?

- ¿Cuáles son los dos tipos de inglete??

- ¿Cuántas técnicas de inglete hay??

- ¿Qué significa MITER CVE??

- Cuantos MITER ATT&Las matrices CK están ahí?

- ¿Qué es Mitre en seguridad cibernética??

- ¿Qué es la evaluación de MITER??

- ¿Miter creó cVE??

- ¿Qué significa un puntaje CVE de 10??

- ¿Qué es CVE en el firewall??

¿Qué es la matriz de Mitre??

El MITOR ATT&CK Matrix contiene un conjunto de técnicas utilizadas por los adversarios para lograr un objetivo específico. Esos objetivos se clasifican como tácticas en el ATT&Matriz de ck. Los objetivos se presentan linealmente desde el punto de reconocimiento hasta el objetivo final de exfiltración o "impacto".

¿Cuál es el marco de Mitre Shield??

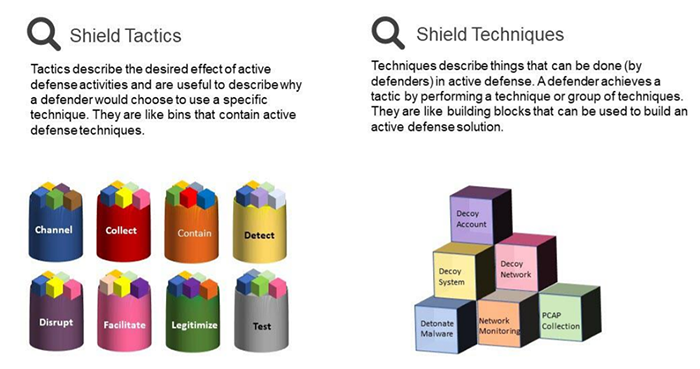

Miter Shield es una base de conocimiento diseñada para brindar a los defensores herramientas que se pueden usar para contrarrestar a los adversarios cibernéticos. Shield incluye una base de datos de técnicas que un defensor puede usar para montar una defensa activa. La base de conocimiento también describe una serie de tácticas comunes a los planes defensivos.

¿Cuál es la diferencia entre Mitre Engage y Shield??

Mientras Miter Shield era un marco de técnica pesado y centrado en la ejecución, Engage agrega las capas muy necesarias de planificación y análisis al reservar técnicas de engaño con actividades que pueden ayudar a los defensores a definir el alcance de sus operaciones de defensa activa y usar la inteligencia de amenazas recopiladas para informar la amenaza ...

¿Qué es el mapeo de ataque de Miter??

MITOR ATT&CK - Mobile: proporciona un modelo de tácticas y técnicas adversas para operar dentro de las plataformas Android e iOS. Atalotes&CK para Mobile también contiene una matriz separada de efectos basados en la red, que son técnicas que un adversario puede emplear sin acceso al dispositivo móvil en sí.

¿Qué son MITER ATT?&técnicas de matriz de CK?

El MITOR ATT&La matriz de Windows CK para empresas consta de 12 tácticas: acceso inicial, ejecución, persistencia, escalada de privilegios, evasión de defensa, acceso de credenciales, descubrimiento, movimiento lateral, recolección, comando y control, exfiltración e impacto.

¿Cuál es el propósito de Mitre??

MITOR ATT&CK (tácticas adversas, técnicas y conocimiento común) es un marco, un conjunto de matrices de datos y una herramienta de evaluación desarrollada por Miter Corporation para ayudar a las organizaciones a comprender su preparación de seguridad y descubrir vulnerabilidades en sus defensas.

¿Es Mitre un modelo de amenaza??

El marco de modelado de amenazas más popular hoy se llama Mitre Att&Marco CK. Este marco, proporcionado por la corporación Miter, está estructurado en función de los TTP del actor de amenaza común, que ofrece una metodología para la gestión de riesgos de seguridad de esos TTP en el entorno de seguridad.

Es MITER ATT&ck una inteligencia de amenaza?

MITOR ATT&CK como parte de la inteligencia de amenazas de Nozomi Networks

La inteligencia de amenazas ofrece OT continuo (tecnología operativa) e inteligencia de amenazas y vulnerabilidades de IoT, que está correlacionada con un comportamiento ambiental más amplio para brindar una gran seguridad operativa y una visión operativa.

¿Cómo funciona el marco del escudo de privacidad??

El escudo de privacidad es un acuerdo entre la UE y nosotros que permite la transferencia de datos personales de la UE a nosotros. El GDPR tiene requisitos específicos con respecto a la transferencia de datos de la UE. Uno de estos requisitos es que la transferencia solo debe ocurrir a los países considerados que tienen leyes adecuadas de protección de datos.

¿Cuáles son las 3 matrices principales del Mitre Att?&Marco CK?

La empresa att&CK Matrix es un superconjunto de las matrices de Windows, MacOS y Linux.

¿Cuáles son los dos tipos de inglete??

Hay tres tipos de sierras de inglete: compuesto deslizante, compuesto y deslizante.

¿Cuántas técnicas de inglete hay??

Actualmente hay 185 técnicas y 367 sub-técnicas en la empresa ATT&CK Matrix, y Miter agrega continuamente más. Cada técnica tiene un código de cuatro dígitos, por ejemplo, el mecanismo de control de elevación del abuso es T1548.

¿Qué significa MITER CVE??

Vulnerabilidades y exposiciones comunes (CVE) es una lista de vulnerabilidades y exposiciones de seguridad de la información divulgada públicamente. CVE fue lanzado en 1999 por la Corporación Mitre para identificar y clasificar las vulnerabilidades en software y firmware.

Cuantos MITER ATT&Las matrices CK están ahí?

El MITOR ATT&El marco de CK gira en torno a una base de conocimiento de tácticas, técnicas y procedimientos de adversario cibernético (TTPS). La base de conocimiento se organiza en forma de una matriz de ataque (o, att&Matriz CK), que actualmente consta de 14 columnas con diferentes números de filas debajo de cada una.

¿Qué es Mitre en seguridad cibernética??

El marco de ataque de Mitre es una base de conocimiento curada que rastrea las tácticas y técnicas de adversario cibernético utilizados por los actores de amenaza en todo el ciclo de vida del ataque. El marco está destinado a ser más que una recopilación de datos: está destinado a ser utilizado como una herramienta para fortalecer la postura de seguridad de una organización.

¿Qué es la evaluación de MITER??

Acerca de MITER Engenue Att&CK® Evaluaciones

Atalotes&CK® Las evaluaciones (EVALS) se basan en la columna vertebral de la visión objetiva de Miter y la perspectiva libre de conflictos. Los proveedores de ciberseguridad recurren al programa EVALS para mejorar sus ofertas y proporcionar a los defensores información sobre las capacidades y el rendimiento de su producto.

¿Miter creó cVE??

La lista de CVE fue lanzada por Miter Corporation como un esfuerzo comunitario en 1999. El u.S. La base de datos de vulnerabilidad nacional (NVD) fue lanzada por el Instituto Nacional de Normas y Tecnología (NIST) en 2005.

¿Qué significa un puntaje CVE de 10??

Los puntajes varían de 0 a 10, siendo 10 el más severo. Si bien muchos utilizan solo la puntuación base de CVSS para determinar la gravedad, también existen puntuaciones temporales y ambientales, para tener en cuenta la disponibilidad de mitigaciones y cómo están los sistemas vulnerables generalizados dentro de una organización, respectivamente.

¿Qué es CVE en el firewall??

CVE significa vulnerabilidades y exposiciones comunes. CVE es un glosario que clasifica las vulnerabilidades. El glosario analiza las vulnerabilidades y luego utiliza el sistema de puntuación de vulnerabilidad común (CVS) para evaluar el nivel de amenaza de una vulnerabilidad.

Torgeek

Torgeek