- ¿Qué ataque de relé común se utiliza contra los servicios de SMB??

- ¿Qué vulnerabilidad se explota el retransmisión de SMB??

- ¿Cómo funciona el ataque de retransmisión de SMB??

- ¿Cómo se explota SMB??

- ¿Por qué la SMB es tan vulnerable??

- ¿Qué es más seguro que SMB??

- ¿Puede un hacker aún dañar una red que usa SMB??

- ¿Puede el ransomware extenderse a través de SMB??

- ¿Debo bloquear SMB??

- ¿Puedo deshabilitar SMB??

- ¿Funciona SMB sobre wifi??

- ¿Cuál es el ataque más común en los servidores de red??

- ¿Cuál de los siguientes puertos está asociado con ataques de SMB??

- Qué algoritmo es utilizado por SMB para el cifrado?

¿Qué ataque de relé común se utiliza contra los servicios de SMB??

El ataque de retransmisión de SMB es un tipo de ataque que se basa en la autenticación de NTLM versión 2 que normalmente se usa en la mayoría de las empresas. Desafortunadamente, cuando escuchamos lo que está sucediendo en la red, podemos capturar una determinada parte del tráfico relacionado con la autenticación y también transmitirlo a los otros servidores.

¿Qué vulnerabilidad se explota el retransmisión de SMB??

El ataque de retransmisión de SMB abusa del protocolo de desafío NTLM. Comúnmente, todas las sesiones de SMB utilizaron el protocolo NTML para fines de cifrado y autenticación (i.mi. NTLM sobre SMB).

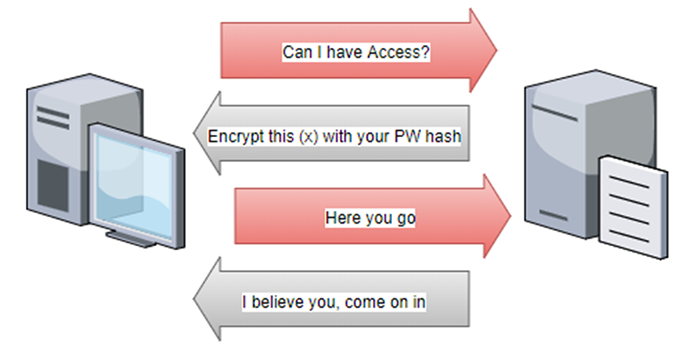

¿Cómo funciona el ataque de retransmisión de SMB??

Un ataque de retransmisión de SMB es donde un atacante captura un hash de usuarios NTLM y la transmite a otra máquina en la red. Disfrazado de usuario y autenticando contra SMB para obtener acceso de shell o archivos.

¿Cómo se explota SMB??

Las vulnerabilidades pueden explotarse directamente a través de puertos SMB expuestos, junto con otras vulnerabilidades que permiten a un atacante acceder a los servicios internos de SMB, o mediante intentos de phishing que contienen malware que se dirige a SMB.

¿Por qué la SMB es tan vulnerable??

¿Por qué es un riesgo?? Versión 1.0 de SMB contiene un error que se puede usar para hacerse cargo del control de una computadora remota. La Agencia de Seguridad Nacional de los Estados Unidos (NSA) desarrolló una exploit (llamada "EternalBlue") para esta vulnerabilidad que posteriormente se filtró.

¿Qué es más seguro que SMB??

Sin embargo, el NFS es mejor con el cifrado. En el caso de la escritura aleatoria, NFS es mejor que SMB tanto en texto sin formato como en cifrado. Si usa RSYNC para la transferencia de archivos, NFS es una mejor opción en texto y encriptación sin formato.

¿Puede un hacker aún dañar una red que usa SMB??

SMBV1 tiene una serie de vulnerabilidades que permiten la ejecución de código remoto en la máquina de destino. Aunque la mayoría de ellos tienen un parche disponible y SMBV1 ya no se instala de forma predeterminada como Windows Server 2016, los piratas informáticos todavía están explotando este protocolo para lanzar ataques devastadores.

¿Puede el ransomware extenderse a través de SMB??

Algunas de las variantes de malware de ransomware y troyano más devastadoras dependen de vulnerabilidades en el bloque de mensajes de Windows Server (SMB) para propagarse a través de la red de una organización.

¿Debo bloquear SMB??

No debe bloquear a nivel mundial el tráfico SMB entrante a controladores de dominio o servidores de archivos. Sin embargo, puede restringir el acceso a ellos desde rangos y dispositivos de IP de confianza para reducir su superficie de ataque.

¿Puedo deshabilitar SMB??

En el panel de control de inicio, seleccione activar o desactivar las características de Windows para abrir el cuadro de características de Windows. En el cuadro de características de Windows, desplácese hacia abajo en la lista, borre la casilla de verificación para SMB 1.0/CIFS Compartir el archivo de archivos y seleccionar Aceptar. Después de que Windows aplique el cambio, en la página de confirmación, seleccione Reiniciar ahora.

¿Funciona SMB sobre wifi??

Si la computadora fue encendida (arremetida o reanudada) con ambas conexiones encendidas, SMB funciona usando la red cableada, como debería ser. Sin embargo, cuando solo se usó wifi durante algún tiempo y luego el cable Ethernet está conectado, SMB todavía usa wifi. Es necesario desactivar la conexión inalámbrica para lograr una transferencia cableada más rápida.

¿Cuál es el ataque más común en los servidores de red??

El malware es el tipo más común de ciberataque, principalmente porque este término abarca muchos subconjuntos, como ransomware, troyanos, spyware, virus, gusanos, keyloggers, bots, criptojacking y cualquier otro tipo de ataque de malware que aprovecha el software de manera maliciosa.

¿Cuál de los siguientes puertos está asociado con ataques de SMB??

Los puertos SMB son generalmente números de puerto 139 y 445. El puerto 139 es utilizado por los dialectos SMB que se comunican sobre Netbios. Funciona como un protocolo de red de capa de aplicación para la comunicación de dispositivos en los sistemas operativos de Windows a través de una red.

Qué algoritmo es utilizado por SMB para el cifrado?

El cifrado SMB utiliza AES-128-GCM o AES-128-CCM (con la variante GCM que se elige si el cliente admite SMB 3.1. 1) Como algoritmo de cifrado, y también proporciona integridad de datos con la firma de la firma de las claves de sesión de Kerberos SMB.

Torgeek

Torgeek