- ¿Se pueden comprometer las colas??

- ¿Qué es el secuestro de firmware??

- ¿Es más seguro que las colas??

- ¿Qué sistema operativo usa las colas??

- ¿Puede las colas filtrarse IP??

- ¿Las colas enrutan todo el tráfico a través de Tor??

- ¿Puede el malware infectar firmware??

- ¿Se puede tomar el firmware por malware??

- ¿Pueden los virus infectar firmware??

- ¿Puede el ISP detectar tor?

- ¿Qué es el navegador inseguro en las colas??

- ¿Qué tan anónimo es Tails??

- ¿Es Tails un sitio de confianza??

- ¿Cuáles son las limitaciones del sistema operativo??

- ¿Algunos humanos todavía tienen colas??

- ¿Y si los humanos todavía tenían colas??

- ¿Qué es el navegador inseguro en las colas??

- ¿Debo usar una VPN si uso Tails??

- ¿Las colas tienen tor integrado??

¿Se pueden comprometer las colas??

Su computadora podría verse comprometida si se han alterado sus componentes físicos. Por ejemplo, si un keylogger se ha instalado físicamente en su computadora, sus contraseñas, información personal y otros datos escritos en su teclado podrían ser almacenados y accedidos por otra persona, incluso si está utilizando colas.

¿Qué es el secuestro de firmware??

Los ataques de piratería de firmware también pueden ocurrir a nivel de la cadena de suministro. Al explotar las brechas en los procesos de certificación de seguridad, los piratas informáticos pueden inyectar malware en actualizaciones de firmware que parecen ser legítimas. Los ataques se pueden montar físicamente, si tienen acceso a la máquina, o de forma remota, a través de redes o por el aire.

¿Es más seguro que las colas??

Si pregunta si es más seguro que solo usar el navegador Tor, entonces sí, en la mayoría de los casos, las colas están más seguras. Si no tiene el sistema operativo adecuado con el conocimiento adecuado para configurar todo correctamente, Tails es su opción más segura. Tails fue hecho para personas que no son asistentes tecnológicos y quieren usar de forma segura Tor.

¿Qué sistema operativo usa las colas??

Tails se basa en Debian GNU/Linux.

¿Puede las colas filtrarse IP??

No hay protección adicional de DNS o Fuga de IP para asegurar su información de ubicación si hay un orificio de seguridad o error con una aplicación, algo que esperaría de un navegador diseñado para proteger mi anonimato.

¿Las colas enrutan todo el tráfico a través de Tor??

Tails es un sistema operativo basado en Debian que está configurado de una manera que enruta todo su tráfico a través de Tor.

¿Puede el malware infectar firmware??

¿Sabía que los piratas informáticos pueden evitar sus escaneos antivirus incrustando el malware en el firmware de su máquina?? La seguridad del firmware no es tan segura como debería ser, especialmente en el sistema básico de entrada/salida (BIOS) de la mayoría de las computadoras.

¿Se puede tomar el firmware por malware??

No, el firmware del fabricante de su dispositivo ciertamente no es un virus. Pero los piratas informáticos pueden aprovechar las vulnerabilidades de firmware para secuestrar hardware. Por ejemplo, los enrutadores y dispositivos inteligentes con sede en Realtek estaban siendo engullidos por una voraz Botnet gracias a una falla de software.

¿Pueden los virus infectar firmware??

Los virus de firmware son una forma de malware autorreplicante que se dirige al firmware de una computadora infectada. El firmware es un software que viene preinstalado en las computadoras. Está diseñado para proporcionar soporte básico para dispositivos y hardware. Si un virus escribe su código malicioso al firmware, se considera un virus de firmware.

¿Puede el ISP detectar tor?

Su proveedor de servicios de Internet (ISP) y la red local pueden ver que se conecta a la red Tor. Todavía no pueden saber qué sitios visitas. Para esconder que se conecta a Tor, puede usar un puente Tor.

¿Qué es el navegador inseguro en las colas??

El navegador inseguro se ejecuta dentro de un chroot que consiste en una unión de superposición de superposición entre una versión de solo lectura del sistema de archivos de Tails pre-boot, y un TMPFS como RW Branch. Por lo tanto, el sistema de archivos posterior a Boot (que contiene todos los datos del usuario) no está disponible para el navegador inseguro dentro del chroot.

¿Qué tan anónimo es Tails??

Incógnito. Para preservar el anonimato, Tails enruta automáticamente todo el tráfico de red a través de la red Tor, e incluye el navegador TOR como su aplicación de navegación predeterminada; Cualquier intento de cualquier aplicación que se ejecute en Tails para conectarse a Internet directamente está bloqueado.

¿Es Tails un sitio de confianza??

Tails nunca intentará hacer daño a usted ni a cualquiera de nuestros usuarios, como un principio central de nuestro contrato social. Como parte de ese compromiso, hemos escrito esta página para ayudarlo a tomar una decisión informada sobre si puede confiar en Tails. Tails es los investigadores de software y seguridad gratuitos en todo el mundo pueden examinar nuestro código fuente.

¿Cuáles son las limitaciones del sistema operativo??

Como todos los sistemas, Tails tiene su conjunto de limitaciones. Tails no puede proteger el anonimato y la privacidad contra el hardware comprometido (Keylogger), los ataques de BIOS o los nodos de salida de TOR comprometidos.

¿Algunos humanos todavía tienen colas??

El coxis es un hueso ubicado al final de la columna vertebral, debajo del sacro. A veces, sin embargo, la cola embrionaria no desaparece y el bebé nace con ella. Esta es una verdadera cola humana. Cultivar una verdadera cola humana es extremadamente rara.

¿Y si los humanos todavía tenían colas??

Los deportes y el combate cuerpo a cuerpo serían dramáticamente diferentes. Acercarse a alguien desde atrás sería tabú. Además de las vulnerabilidad. Sería similar a tener un dedo roto.

¿Qué es el navegador inseguro en las colas??

El navegador inseguro se ejecuta dentro de un chroot que consiste en una unión de superposición de superposición entre una versión de solo lectura del sistema de archivos de Tails pre-boot, y un TMPFS como RW Branch. Por lo tanto, el sistema de archivos posterior a Boot (que contiene todos los datos del usuario) no está disponible para el navegador inseguro dentro del chroot.

¿Debo usar una VPN si uso Tails??

¿Deberías usar una VPN con colas?? Sí: si elige una VPN centrada en la privacidad y usa exclusivamente esa VPN solo con Tails y nunca para ningún otro propósito. No, si usa su VPN de colas en otras ocasiones, como los sitios de transmisión de desbloqueo en su sistema operativo regular.

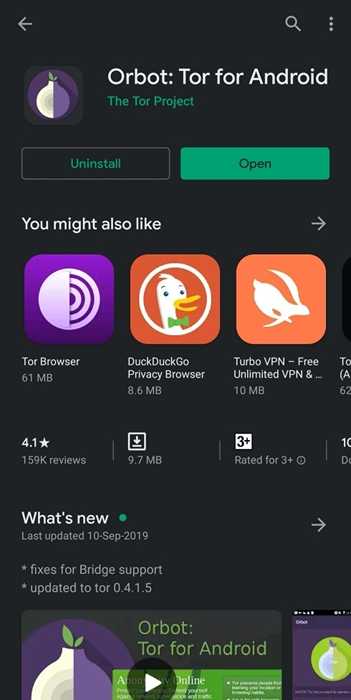

¿Las colas tienen tor integrado??

Tails incluye una variedad única de software que maneja el cifrado de archivos y transmisiones de Internet, firmación y hash criptográfico, y otras funciones importantes para la seguridad. Está preconfigurado para usar TOR con múltiples opciones de conexión.

Torgeek

Torgeek